凌晨3点,我被200 OK的"假笑"骗了

凌晨3点17分,咖啡杯已经见底,我的眼皮开始打架,突然,监控大屏上跳出一条刺眼的报警:"订单支付成功率暴跌30%"。

"不可能啊,"我揉了揉眼睛,"所有接口都返回200 OK,怎么会失败?"

翻看日志才发现,某些第三方支付接口的"200 OK"里藏着魔鬼——它们的response body里赫然写着:

{

"code": "LIMIT_EXCEEDED",

"msg": "今日交易限额已用完"

}

原来,HTTP状态码200只是快递员的笑脸,包裹里可能是一封拒信。

那天之后,我给团队立了条铁律:"200 OK不一定是真OK,业务状态码才是终极裁判。"

401 Unauthorized:那个带着错误密钥"夜闯"服务器的程序员

去年双11前夜,我们的支付系统突然开始疯狂吐出401 Unauthorized,运维小哥差点把键盘砸了:"密钥明明没换过!"

最后发现,一位新同事在测试环境调用了生产环境的接口——用的还是半年前就废弃的旧密钥。

更讽刺的是,第三方支付的错误提示是:

"您的请求已被拒绝,建议检查密钥或联系管理员。"

但日志里只记录了401,没存错误详情。

我们为此付出了两小时宕机代价,换来三条教训:

- 401不一定是密钥错误(可能是过期、格式不对、甚至IP白名单问题)

- 永远要在日志里记录完整的错误体

- 新员工培训必须包含"如何正确阅读API文档"

429 Too Many Requests:当羊毛党让系统"高烧不退"

某次促销活动,我们的服务器突然开始咳嗽式响应:

- 前10次请求:

200 OK - 第11次请求:

429 Too Many Requests - 30秒后:

200 OKagain

原来,第三方支付平台用"令牌桶算法"限流:

- 每秒最多10笔交易

- 超额请求直接拦截

但我们的重试机制没做退避(Exponential Backoff),而是无脑每秒重试3次,结果雪上加霜。

最终解决方案:

def make_payment():

try:

return pay_api()

except TooManyRequestsError:

sleep(random.uniform(1, 5)) # 随机退避

return make_payment()

限流不是错误,而是系统的自我保护。

502 Bad Gateway:那个被遗忘的"中间人"

最可怕的错误往往是5xx系列——因为你根本不知道问题出在谁家。

有一次,用户投诉支付一直转圈圈,我们查遍日志,发现:

- 我们 → 代理服务器:

200 OK - 代理服务器 → 第三方支付:

502 Bad Gateway - 但代理服务器把502转换成了200,并返回了一个HTML错误页!

- 永远要验证

Content-Type(比如拒绝text/html当JSON解析) - 监控必须包含响应时间百分位(502往往伴随超时)

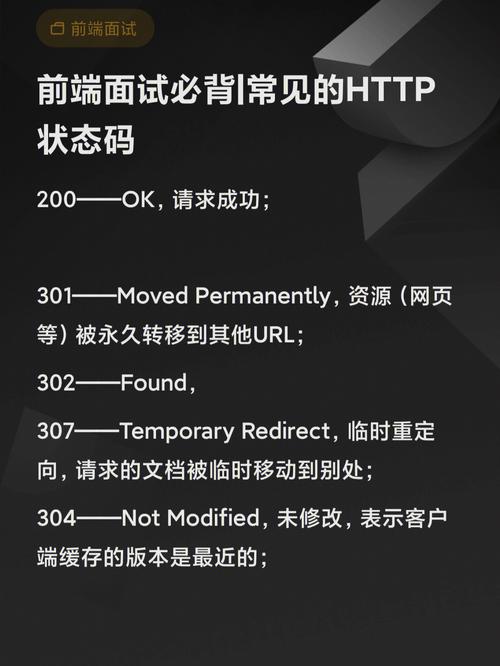

状态码分级处理手册(血泪总结版)

💚 2xx - "表面笑嘻嘻"

200 OK:必须校验业务code(如code=500表示业务失败)202 Accepted:异步处理,要轮询结果

💛 4xx - "你的问题,但我不说清楚"

400 Bad Request:80%是字段格式错误(比如金额"100元"而非00)403 Forbidden:可能是权限/风控拦截(比如突然限制境外IP)404 Not Found:检查接口版本是否过期

❤️ 5xx - "我的问题,但我也不确定"

500 Internal Server Error:立即停止重试,触发告警503 Service Unavailable:通常伴随Retry-After头

🖤 其他暗黑情况

200 OK但TCP连接被重置:可能是防火墙动了手脚curl能通,代码不通:检查TLS版本/证书链

尾声:状态码不会说谎,但人会误读

支付接口的每个状态码,就像病人的体温和脉搏。200可能是假康复,429不是故障而是免疫反应,502则是器官之间的通讯中断。

最好的工程师不是能快速灭火的人,而是能从第一个401就开始预防雪崩的人。

我们的监控看板多了几个关键指标:

- 业务状态码分布(不只是HTTP状态码)

- 相同错误的重复报警聚合

- 人工处理率(衡量自动化程度)

毕竟,在支付的世界里,每一个错误状态码背后,都是真金白银的教训。

(完)

📌 你的团队如何处理状态码?欢迎在评论区分享血泪故事~

本文链接:https://www.ncwmj.com/news/5001.html