** ,在金融交易领域,自动交易平台的登录安全至关重要,黑客的恶意刷单、撞库攻击等威胁可能导致巨额损失,打造坚不可摧的防刷系统需采取多层级防护策略:引入**动态验证机制**(如短信/邮箱验证码、谷歌验证器),结合**IP信誉库**实时拦截高风险访问;通过**行为分析技术**(如鼠标轨迹、登录频率)识别机器人行为;采用**多因素认证(MFA)**和**令牌加密技术**强化身份核验,系统还应部署**限流熔断机制**,在异常登录激增时自动触发保护,定期渗透测试与AI驱动的异常检测可动态升级防御体系,确保平台在黑客攻击下仍能稳如磐石。

在数字金融的世界里,自动交易平台是许多投资者的"印钞机",但同时也成了黑客和恶意攻击者的"提款机",登录接口作为系统的第一道防线,一旦被攻破,轻则导致用户账户被盗,重则引发大规模资金损失,如何设计一个高效的登录失败记录防刷模块,成为平台安全架构的重中之重。

为什么登录防刷如此重要?

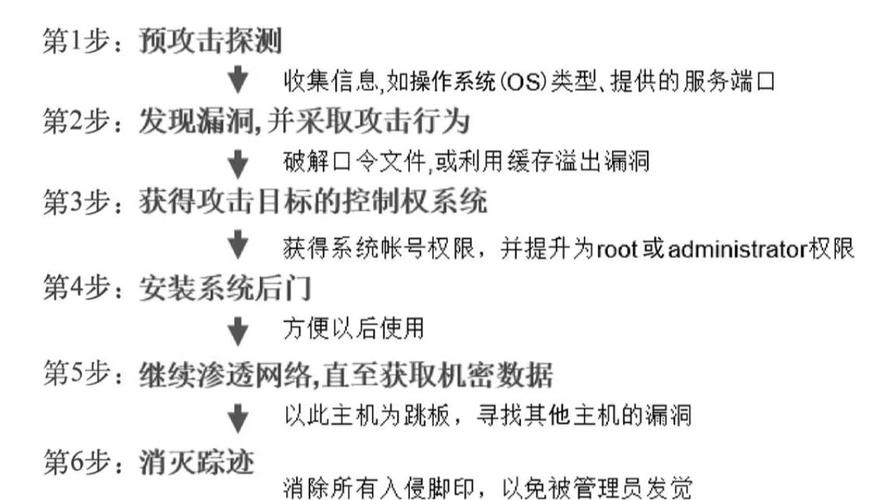

攻击者的常见手段

- 暴力破解(Brute Force):通过自动化脚本尝试大量用户名和密码组合。

- 撞库攻击(Credential Stuffing):利用泄露的数据库信息批量尝试登录。

- 分布式攻击(DDoS Login):通过多个IP或代理服务器发起高频登录请求,消耗服务器资源。

不设防的后果

- 用户账户被盗:攻击者登录后可能转移资金或操纵交易。

- 系统瘫痪:高频登录请求导致服务器负载激增,正常用户无法访问。

- 法律风险:若因安全漏洞导致用户损失,平台可能面临巨额赔偿。

防刷模块的核心策略

登录失败次数限制(Rate Limiting)

- 固定窗口计数:5分钟内允许失败5次,超过则锁定账户或触发验证码。

- 滑动窗口计数:动态计算最近N次失败记录,防止攻击者利用时间差绕过限制。

示例代码(Python + Redis实现):

import redis

r = redis.StrictRedis(host='localhost', port=6379, db=0)

def check_login_attempts(username, max_attempts=5, window_seconds=300):

key = f"login_attempts:{username}"

attempts = r.incr(key)

if attempts == 1:

r.expire(key, window_seconds)

return attempts <= max_attempts

IP 封禁与行为分析

- IP黑名单:短时间内多次失败的IP自动封禁。

- IP信誉库:结合第三方威胁情报,识别已知恶意IP。

- 地理位置检测:若用户通常在北京登录,突然出现美国IP,触发二次验证。

多因素认证(MFA)

- 短信/邮箱验证码:登录失败超过阈值后强制验证。

- Google Authenticator / 硬件密钥:高安全场景下使用。

人机验证(CAPTCHA)

- 传统验证码:简单但可能被OCR破解。

- 行为验证(如reCAPTCHA v3):分析鼠标轨迹、点击行为,无感拦截机器人。

延迟响应(Slow Down Attackers)

- 指数退避(Exponential Backoff):每次失败后增加响应延迟,

- 第1次失败 → 立即返回

- 第2次失败 → 延迟1秒

- 第3次失败 → 延迟2秒

进阶防御:AI与异常检测

机器学习模型

- 训练模型识别异常登录模式(如短时间内全球多地登录)。

- 使用用户行为基线(UBEA):记录用户常用设备、登录时间、操作习惯,偏离时触发警报。

动态风险评分

- 结合IP、设备指纹、登录时间、历史行为计算风险分,高风险操作要求额外验证。

实际案例分析

案例1:某交易所遭撞库攻击

- 攻击方式:黑客利用泄露的邮箱密码库批量尝试登录。

- 防御措施:

- 启用MFA后,攻击成功率下降99%。

- 结合IP信誉库,封禁了3000+恶意IP。

案例2:DDoS登录攻击导致服务瘫痪

- 攻击方式:僵尸网络发起每秒10万次登录请求。

- 防御措施:

- 部署云端WAF(如Cloudflare)过滤恶意流量。

- 登录接口限速,单个IP每秒最多5次请求。

构建坚不可摧的登录防线

- 基础防御:失败次数限制、IP封禁、验证码。

- 增强验证:MFA、行为分析、动态风险评分。

- 智能防护:AI模型、异常检测、自动化响应。

在自动交易平台的世界里,安全与便利往往需要权衡,但通过合理的防刷策略,我们可以让黑客望而却步,让用户的资产稳如泰山。

你的平台,准备好迎接挑战了吗? 🚀

本文链接:https://www.ncwmj.com/news/5390.html