数字时代下,自动卡网卡密使用记录的批量导出技术暴露出隐私保护的灰色地带,此类操作通过技术手段抓取用户交易、登录等行为数据,虽为商家提供风控分析便利,却可能逾越隐私边界——未经脱敏的卡密信息、IP地址等敏感内容一旦泄露,极易被黑产利用于精准诈骗或账号盗用,当前法律虽对数据收集有"最小必要"原则约束,但自动化批量导出的隐蔽性使得监管面临取证难题,建议平台建立分级访问机制,对核心数据实施动态加密,并通过定期审计平衡商业需求与用户隐私权,避免数字足迹成为黑色产业链的"数据原油"。(约180字)

卡密江湖的隐秘交易

在互联网的灰色地带,"自动卡网卡密"(以下简称"卡密")一直是一个充满争议的存在,它们被用于游戏外挂、软件破解、会员共享等场景,而围绕卡密的使用、交易和管理,衍生出了一条复杂的地下产业链。"批量导出卡密使用历史记录"这一操作,看似是技术需求,实则暗藏隐私泄露、数据滥用甚至法律风险,本文将深入探讨这一现象背后的技术逻辑、商业动机及伦理边界。

卡密使用记录:从技术需求到数据资产

卡密的本质是一串授权凭证,通常由系统自动生成并绑定用户设备或账号,当用户激活卡密时,服务器会记录其使用时间、IP地址、设备信息等数据,形成"使用历史记录"。

对于卡密分发平台或开发者而言,导出这些记录原本是出于合法需求,

- 风控管理:检测异常登录、防止卡密盗用或破解;

- 数据分析:统计卡密激活率、用户地域分布,优化营销策略;

- 售后服务:协助用户查询卡密状态,处理纠纷。

当"批量导出"功能被滥用时,这些数据便可能流入黑市,成为黑客、诈骗团伙甚至竞争对手的"情报源"。

- 撞库攻击:通过卡密绑定的邮箱或手机号,尝试破解用户其他账号;

- 精准诈骗:分析用户使用习惯,定制钓鱼话术;

- 竞品狙击:监控对手卡密销售数据,针对性打压。

批量导出的技术实现与漏洞

从技术角度看,批量导出卡密记录通常依赖以下几种方式:

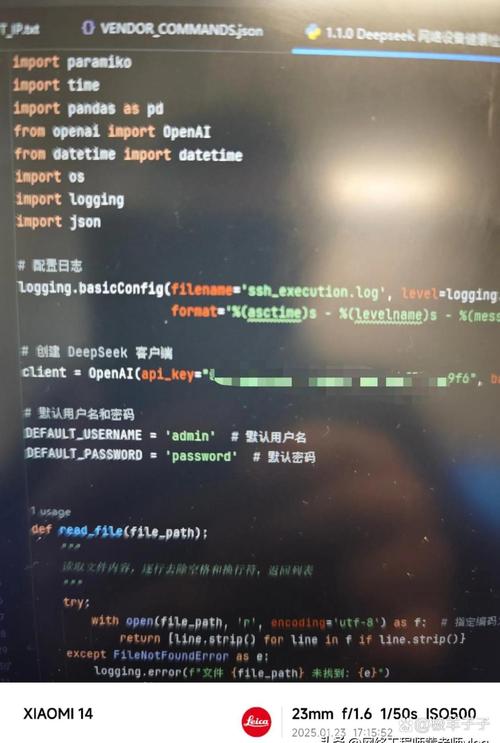

- API接口调用:正规平台提供开发接口,但权限管理不严可能导致越权访问;

- 数据库直连:内部人员通过SQL查询直接拉取数据,存在监守自盗风险;

- 爬虫抓取:通过模拟登录或绕过验证,自动化采集网页端展示的记录。

值得注意的是,许多卡密平台为降低成本,使用开源系统(如WHMCS、魔方云)搭建,但未及时修补漏洞。

- 默认弱密码:部分系统管理员未修改初始账号,导致数据库被暴力破解;

- 日志未加密:用户IP、设备指纹等敏感信息以明文存储,极易泄露;

- 权限泛滥:客服账号可能拥有超出职责的数据导出权限。

隐私与法律的灰色地带

尽管卡密本身可能涉及灰色业务(如游戏外挂),但用户的使用记录仍受法律保护。

- 《个人信息保护法》规定,IP地址、设备信息属于个人敏感信息,未经授权不得泄露;

- 《网络安全法》要求平台采取技术措施防止数据非法导出。

现实中的执法困境在于:

- 用户匿名性:许多卡密购买者使用虚拟身份,难以追溯维权;

- 平台责任逃避:部分服务商将服务器架设在海外,规避监管;

- 司法认定模糊:卡密是否属于"合法数据"尚无明确判例。

行业反思:技术便利与伦理责任的平衡

-

平台方的责任

- 最小化数据收集,避免存储不必要的用户信息;

- 实施动态权限管理,限制批量导出功能的使用场景;

- 加强日志审计,追踪异常数据访问行为。

-

用户的自保策略

- 避免使用同一邮箱或手机号注册卡密和其他重要账号;

- 通过VPN或代理隐藏真实IP;

- 定期检查账号异常登录记录。

-

监管的进化方向

- 建立卡密行业的备案制度,追踪分发链条;

- 推动技术手段(如区块链)实现卡密使用记录的不可篡改和可控共享。

在效率与风险之间

批量导出卡密记录是一把双刃剑,它既能提升运营效率,也可能成为数据黑产的"帮凶",在数字化生存的今天,我们既要承认技术工具的合理性,也必须警惕其背后的阴影,或许,真正的解决方案不在于禁止导出功能,而在于构建一个更透明、更负责任的数据生态——让每一串卡密背后的数字足迹,都能行走在阳光之下。

本文链接:https://www.ncwmj.com/news/5422.html