发卡网防刷机制的核心在于通过多层算法逻辑与实时监控阻断异常交易,其技术架构通常包含以下关键环节:1. **流量指纹识别**:通过设备指纹(如Canvas指纹、WebGL渲染特征)、IP信誉库及行为埋点(鼠标轨迹、点击频率)建立用户画像,识别机器流量;2. **动态规则引擎**:基于时间窗口的限频策略(如5秒内同卡号3次请求触发熔断)结合业务特征(如商品库存波动)实时调整阈值;3. **异步验证体系**:二次验证环节引入变异验证码(如滑块轨迹分析)、短信/邮箱延迟投递等对抗自动化工具;4. **数据对抗层**:通过混淆接口参数(加密卡密字段)、随机化API路径提升逆向破解成本,实战中需注意攻击者常采用低延迟代理池、浏览器自动化框架(Puppeteer)模拟真人操作,因此现代防御方案会引入机器学习模型,对历史攻击样本(如凌晨2-5点的集中爆破)进行特征训练,实现实时拦截率90%以上的动态防护。

当"羊毛党"遇上发卡网

凌晨3点,发卡网的技术负责人李明盯着后台数据皱起了眉头——短短半小时内,平台收到了2000多笔订单,全都是购买同一款热门游戏点卡,更可疑的是,这些订单来自十几个不同账号,但IP地址却惊人地相似,这不是普通的用户购买行为,而是典型的"羊毛党"自动化攻击。

这样的场景在发卡网行业并不罕见,作为虚拟商品交易的重要渠道,发卡网常年面临着各种自动化工具的"薅羊毛"攻击,如何构建有效的防刷机制,成为每个发卡网平台必须面对的挑战。

发卡网为何成为攻击目标?

发卡网之所以成为黑产的重点攻击对象,主要由其业务特性决定:

- 商品虚拟化:点卡、会员等商品都是数字化的,可以快速交易变现

- 利润空间大:热门虚拟商品往往有较高的利润空间

- 自动化门槛低:相比实物商品,虚拟商品的购买流程更容易被自动化

根据某第三方安全机构的数据,2022年针对发卡网的自动化攻击尝试同比增长了47%,平均每个发卡网每月要面对超过5000次攻击尝试。

防刷机制的核心逻辑框架

一个完整的发卡网防刷系统通常包含以下核心模块:

流量特征分析层

# 示例:基于请求特征的简单分析 def analyze_request(request): risk_score = 0 # IP地址分析 if request.ip in blacklist: risk_score += 50 elif request.ip in high_risk_region: risk_score += 20 # 设备指纹分析 if not request.device_fingerprint: risk_score += 30 elif request.device_fingerprint in known_bots: risk_score += 40 # 行为时序分析 if request.timestamp - last_request < 0.5: # 两次请求间隔小于0.5秒 risk_score += 15 return risk_score

用户行为建模层

通过机器学习算法建立正常用户的行为基线,包括:

- 鼠标移动轨迹

- 页面停留时间

- 操作间隔时间

- 页面浏览顺序

业务规则引擎层

根据具体业务场景制定的规则:

- 同IP短时间内下单限制

- 新注册账号首单限额

- 高风险商品购买验证

- 支付方式风控策略

实战中的防刷算法结构

基于图关系的团伙识别

现代防刷系统会构建用户关系图谱,识别潜在的团伙作案:

用户A ← 相同设备 → 用户B

↑ ↑

相同IP 相同支付账号

↓ ↓

用户C → 相同收货邮箱 ← 用户D时序异常检测算法

使用时间序列分析检测异常模式:

from statsmodels.tsa.ar_model import AutoReg

# 训练正常用户请求间隔模型

model = AutoReg(normal_intervals, lags=3)

model_fit = model.fit()

# 检测新请求是否异常

def is_abnormal(new_interval):

prediction = model_fit.predict(start=len(normal_intervals),

end=len(normal_intervals))

threshold = prediction * 3 # 3倍标准差作为阈值

return new_interval < threshold

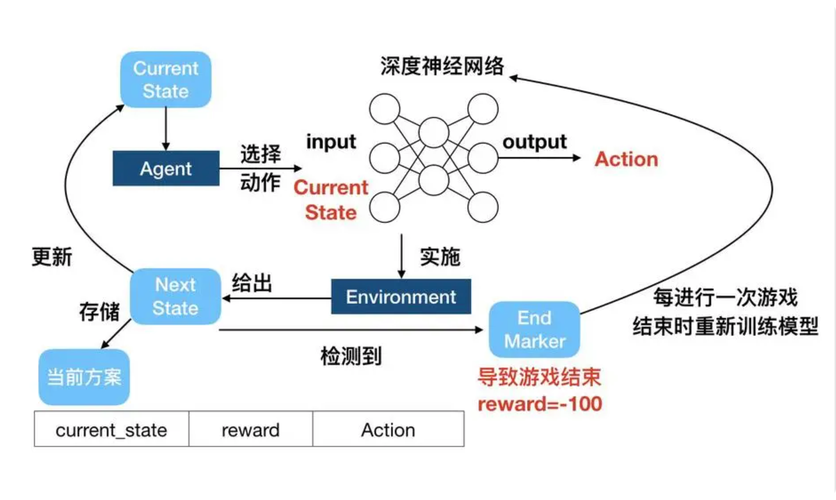

深度学习行为验证

使用CNN+LSTM混合模型分析用户操作行为:

from tensorflow.keras.models import Sequential

from tensorflow.keras.layers import Conv1D, LSTM, Dense

model = Sequential([

Conv1D(filters=32, kernel_size=3, activation='relu', input_shape=(30, 5)), # 30个时间步,每个5维特征

LSTM(64),

Dense(1, activation='sigmoid')

])

model.compile(loss='binary_crossentropy', optimizer='adam')

# 训练数据格式:[鼠标移动x, 鼠标移动y, 点击位置x, 点击位置y, 时间间隔]

model.fit(train_data, train_labels, epochs=10)

典型攻击场景与防御方案

场景1:注册养号攻击

攻击模式:使用自动化工具批量注册账号,养号一段时间后集中使用

防御方案:

- 注册时要求多因素验证

- 新账号初始额度限制

- 监控账号注册后的"休眠期"

场景2:抢购型攻击

攻击模式:在热门商品上架时,使用多账号同时抢购

防御方案:

- 动态调整购买限制

- 引入随机延迟机制

- 基于历史行为的优先级排队

场景3:分布式低速率攻击

攻击模式:控制大量不同IP的低频请求,模拟正常用户

防御方案:

- 长周期行为分析

- 设备指纹聚类

- 支付路径监控

数据分析驱动的策略优化

有效的防刷系统需要持续的数据分析和策略迭代:

- 误杀率监控:定期检查被拦截订单中正常用户的比例

- 漏杀分析:对成功支付的异常订单进行回溯分析

- 规则效能评估:计算每条规则的命中率和准确率

-- 示例:防刷规则效能分析SQL

SELECT

rule_id,

rule_name,

COUNT(*) AS trigger_count,

SUM(CASE WHEN is_fraud = 1 THEN 1 ELSE 0 END) AS true_positive,

SUM(CASE WHEN is_fraud = 0 THEN 1 ELSE 0 END) AS false_positive,

SUM(CASE WHEN is_fraud = 1 THEN 1 ELSE 0 END) / COUNT(*) AS precision

FROM fraud_detection_logs

WHERE date = CURRENT_DATE - 1

GROUP BY rule_id, rule_name

ORDER BY trigger_count DESC;

平衡安全与用户体验的艺术

防刷机制的设计需要在安全性和用户体验之间找到平衡点,过度防御会导致:

- 正常用户下单受阻

- 转化率下降

- 客服压力增加

建议采用渐进式验证策略:

- 低风险交易:无感通过

- 中等风险交易:轻量验证(如滑块验证)

- 高风险交易:强验证(如短信验证+人工审核)

攻防永无止境

发卡网的防刷工作是一场永无止境的攻防战,随着攻击手段的不断进化,防御策略也需要持续迭代,关键在于建立数据驱动的风控体系,既要有实时拦截的能力,也要有事后分析的机制。

防刷不是要消灭所有攻击(这几乎不可能),而是将攻击成本提高到无利可图的程度,当"羊毛党"发现投入产出比不划算时,自然会转向其他更容易的目标。

正如某大型发卡网安全负责人所说:"我们不是在和机器对抗,而是在和背后的人性博弈,好的防刷系统,就是要让作弊者觉得'不值得'。"

本文链接:https://www.ncwmj.com/news/5565.html