** ,为应对日益严峻的网络安全威胁,自动发卡网近期对其结算数据传输加密机制进行全面升级,采用更先进的TLS 1.3协议与AES-256加密算法,确保交易数据在传输过程中的机密性与完整性,此次升级重点强化了防中间人攻击(MITM)能力,并引入动态密钥交换技术,进一步降低数据泄露风险,平台新增实时安全监测功能,可快速识别并拦截异常交易行为,为帮助用户提升防护水平,本文还总结了实战技巧,包括定期更新系统补丁、启用多因素认证(MFA)以及避免使用公共WiFi进行敏感操作等,通过技术升级与用户协同防护,自动发卡网致力于为交易安全提供双重保障。

在数字化支付和自动化交易日益普及的今天,自动发卡网(Auto-Delivery Card System)因其高效、便捷的特性,成为许多电商、游戏充值、虚拟商品交易平台的首选,随着网络攻击手段的不断升级,数据传输安全问题日益突出,尤其是涉及资金结算的关键环节。

本文将从实际经验出发,深入探讨自动发卡网结算数据传输加密机制的升级策略,涵盖加密算法选择、HTTPS优化、数据签名验证、防篡改机制等核心内容,并提供可落地的优化技巧,帮助开发者和管理者构建更安全的交易环境。

为什么结算数据传输加密至关重要?

1 自动发卡网的典型攻击场景

自动发卡网的核心业务涉及订单数据、支付信息、卡密交付等敏感操作,常见的攻击方式包括:

- 中间人攻击(MITM):攻击者在数据传输过程中拦截并篡改信息,例如修改收款账户或订单金额。

- 数据泄露:未加密的HTTP传输可能导致卡密、用户支付信息被窃取。

- 重放攻击:黑客截获合法请求并重复发送,导致重复扣款或恶意充值。

2 合规与用户信任需求

- PCI-DSS(支付卡行业数据安全标准):要求支付数据传输必须加密。

- GDPR(通用数据保护条例):涉及用户数据的存储和传输必须符合安全标准。

- 用户信任:加密机制不完善可能导致客户流失,甚至法律纠纷。

核心加密机制升级方案

1 从HTTP到HTTPS:TLS 1.3的优化实践

HTTPS(HTTP over TLS)是数据传输加密的基础,但仅启用HTTPS并不足够,还需优化:

- 强制TLS 1.2+,优先TLS 1.3:减少旧版本(如TLS 1.0/1.1)的安全风险。

- 证书管理:使用受信任的CA(如Let’s Encrypt),避免自签名证书导致浏览器警告。

- HSTS(HTTP严格传输安全):通过响应头

Strict-Transport-Security强制HTTPS,防止降级攻击。

示例配置(Nginx):

ssl_protocols TLSv1.2 TLSv1.3; ssl_prefer_server_ciphers on; ssl_ciphers 'ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384'; add_header Strict-Transport-Security "max-age=63072000; includeSubDomains; preload";

2 数据加密:对称与非对称结合

- 对称加密(AES-256):用于加密卡密、订单详情等敏感数据,确保高效加解密。

- 非对称加密(RSA/ECC):用于密钥交换,如支付回调时验证签名。

推荐方案:

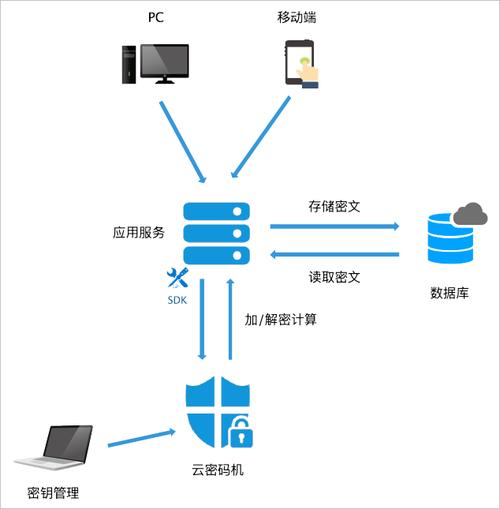

- 客户端生成随机AES密钥,用服务端公钥(RSA/ECC)加密后传输。

- 服务端解密获取AES密钥,后续通信使用该密钥加密数据。

3 数据签名与防篡改

即使数据加密,仍需防止篡改,可采用:

- HMAC(哈希消息认证码):在API请求中附加签名,如

sign=HMAC-SHA256(secret_key + request_data)。 - 时间戳防重放:请求中携带

timestamp,服务端校验时间有效性(如±5分钟)。

示例(Python实现HMAC签名):

import hmac

import hashlib

def generate_hmac_sign(secret_key, data):

return hmac.new(secret_key.encode(), data.encode(), hashlib.sha256).hexdigest()

4 双重加密:支付回调安全加固

支付平台(如支付宝、PayPal)回调时,黑客可能伪造请求,建议:

- IP白名单:仅允许支付平台IP访问回调接口。

- 签名验证:支付平台通常提供签名机制(如支付宝的

sign_type=RSA2),必须严格校验。 - 订单状态幂等性:避免重复处理同一笔支付。

实战优化技巧

1 密钥管理与轮换

- 避免硬编码密钥:使用环境变量或密钥管理服务(如AWS KMS、HashiCorp Vault)。

- 定期轮换密钥:如每90天更换一次AES密钥,旧密钥可保留短暂时间用于解密历史数据。

2 日志脱敏与监控

- 敏感数据脱敏:日志中不应记录明文卡密、支付信息(可用替代)。

- 异常请求告警:如频繁的失败签名验证、异常IP访问,触发告警(如Sentinel、Prometheus)。

3 客户端加固(适用于SDK/APP集成)

- 证书绑定(Certificate Pinning):防止中间人攻击,确保客户端只信任指定证书。

- 代码混淆:防止逆向工程获取加密逻辑(如ProGuard for Java,Obfuscator for JS)。

未来趋势:后量子加密与零信任架构

随着量子计算的发展,传统加密算法(如RSA、ECC)可能被破解,需提前布局:

- 抗量子加密算法:如NIST推荐的CRYSTALS-Kyber(密钥交换)和Dilithium(签名)。

- 零信任架构(ZTA):默认不信任任何请求,持续验证身份和权限。

自动发卡网的结算数据安全并非一劳永逸,需持续关注最新攻击手法并升级防御策略,本文从HTTPS优化、加密算法选择、签名验证、密钥管理等方面提供了系统化的解决方案,开发者可根据实际业务需求灵活调整。

安全是一个过程,而非终点。 只有不断优化加密机制,才能确保自动发卡网在高效运营的同时,为用户提供可靠的安全保障。

本文链接:https://www.ncwmj.com/news/5893.html