在自动发卡网站运营中,权限控制是保障交易安全的核心环节,常见的权限管理包括多级管理员划分(超级管理员、财务专员、客服人员等),通过RBAC(基于角色的访问控制)模型实现精细化操作授权,如订单处理权限、商品上下架权限的隔离,典型风险点在于越权漏洞——若未严格校验会话身份,普通客服可能通过修改URL参数访问财务数据,建议采用"最小权限原则",配合操作日志审计(记录IP、时间戳、行为详情),并定期进行权限复核,部分平台因过度依赖前端校验导致二次售卖漏洞(攻击者伪造POST请求修改商品库存),此时需后端实施双重验证机制,完善的权限体系需平衡安全性与操作便捷性,例如通过OTP动态令牌实现高危操作的双因素认证。

在自动发卡网站的江湖里,菜单栏就像一家餐厅的招牌菜——不是所有食客都能看到隐藏菜单,有人手握"超级管理员"的金钥匙,有人戴着"普通用户"的竹斗笠,今天我们就来扒一扒,那些藏在代码深处的权限控制艺术,看看系统如何像老练的茶馆掌柜一样,对不同客人说不同的"客官里边请"。

权限控制的"三重门":从青铜到王者的进化史

早期的自动发卡系统就像没有分班的幼儿园——所有用户看到的都是同一套菜单,直到某天,管理员发现普通用户居然能修改系统配置,这场权限革命才正式拉开帷幕。

硬编码时代:if-else的江湖

if user.role == "admin":

show_admin_menu()

else:

show_user_menu()

这种简单粗暴的方式就像给菜单贴封条,虽然有效但维护起来像在拆炸弹——每次新增角色都要修改代码,某创业团队曾因此闹出笑话:临时工账号突然能看到财务模块,只因程序员把"intern"错写成"admin"。

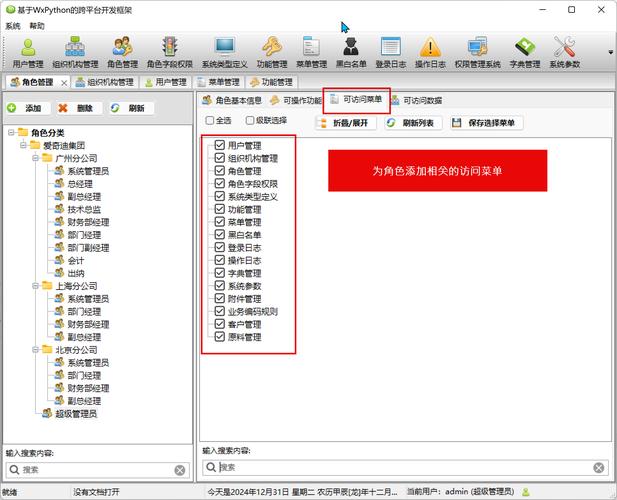

RBAC模型:权限界的乐高积木

基于角色的访问控制(Role-Based Access Control)让系统开始有了现代模样,就像公司里的职位体系:

- 角色:财务部、运营组、超级管理员

- 权限:订单导出、卡密生成、用户封禁

- 用户:绑定到具体角色

某月流水过千万的卡盟平台曾分享:他们用RBAC后,权限配置时间从3小时缩短到15分钟,特别是当需要创建"临时审计员"这种特殊角色时,只需像搭积木一样组合现有权限。

ABAC进阶版:会读空气的智能管家

属性基访问控制(Attribute-Based Access Control)更像个老练的HR:

- 用户部门=财务部 且 登录IP在内网 且 当前时间=工作日?

- 用户累计充值>10万元 或 VIP等级≥3?

某跨境电商的自动发卡系统甚至能根据风控等级动态隐藏敏感菜单,就像赌场里根据客人筹码量切换服务区域。

前端VS后端的权限攻防战

前端的花式隐藏术

<template>

<el-menu>

<el-submenu v-if="hasPermission('card:manage')">

<template #title>卡密管理</template>

<el-menu-item v-if="hasPermission('card:export')">导出卡密</el-menu-item>

</el-submenu>

</el-menu>

</template>

但别被表象欺骗!某安全团队用Chrome开发者工具轻松绕过前端检查,直接调出后台接口,这就像只给保险箱贴墙纸伪装——专业小偷一眼看穿。

后端的铜墙铁壁

@PreAuthorize("hasAuthority('order:refund')")

@PostMapping("/refund")

public Result processRefund(@RequestBody OrderVO vo) {

// 即使用户修改前端代码发请求,也会在入口被拦截

}

建议采用"前端友好,后端无情"的策略,就像高级会所,迎宾小姐会礼貌拒绝无预约客人,但真正的安保在内部走廊。

那些年我们踩过的权限坑

权限缓存雪崩

某平台凌晨更新权限后,由于Redis缓存未清除,导致部分用户看到错误菜单长达6小时,解决方案是采用分级缓存策略,关键权限设置30秒超短TTL。

越权操作的幽灵

-- 错误示范:只判断订单存在就允许操作 UPDATE orders SET status='paid' WHERE order_id=123; -- 正确做法:同时校验用户归属 UPDATE orders SET status='paid' WHERE order_id=123 AND user_id=当前用户ID;

建议采用"最小权限原则",像手术室一样精确控制每个动作的访问范围。

多端权限分裂症

移动端和PC端权限不同步?可以像某大厂采用"权限版本号"机制,每次修改生成新版本,强制各端同步更新。

权限系统的未来式

机器学习动态权限

已有平台开始实验:根据用户行为模式自动调整菜单展示,比如频繁使用批量开卡功能的用户,系统会自动提升该功能优先级。

区块链权限审计

将权限变更记录上链,实现真正不可篡改的操作日志,某数字藏品平台采用此方案后,审计效率提升70%。

零信任架构下的菜单控制

不再依赖固定角色,而是每次访问都进行多因素验证,就像高级实验室,每道门禁都要重新刷卡+指纹。

写在最后:权限控制的温度哲学

技术之外,好的权限系统还需要人性化设计:

- 对无权限操作,不要冷冰冰的"Access Denied",可以提示"请联系主管开通XX功能权限"

- 提供权限申请通道,就像公司OA系统里的流程审批

- 定期自动回收闲置权限,避免成为"僵尸权限"

最完美的权限系统,是用户感受不到它的存在,却始终处在恰当的保护中,就像空气,看不见摸不着,但你知道它一直在那里。

本文链接:https://www.ncwmj.com/news/6009.html