本文全面解析智能卡网卡密流转节点的原理与实战应用,通过图表展示,系统阐述了智能卡与网卡在密钥流转过程中的核心机制:硬件加密芯片通过安全通道生成并传输动态密钥,经网络接口加密传输至验证终端,形成闭环安全体系,文章详细拆解了密钥生成、加密传输、身份认证三大关键环节的技术实现,并配以流程图解说明各节点交互逻辑,实战部分提供典型应用场景的配置案例,包括金融支付系统、门禁管理等场景中的参数设置与异常处理方案,最后通过性能对比图表分析不同加密算法的适用场景,为系统集成提供可落地的技术参考方案。(149字)

为什么需要关注卡密流转节点图表?

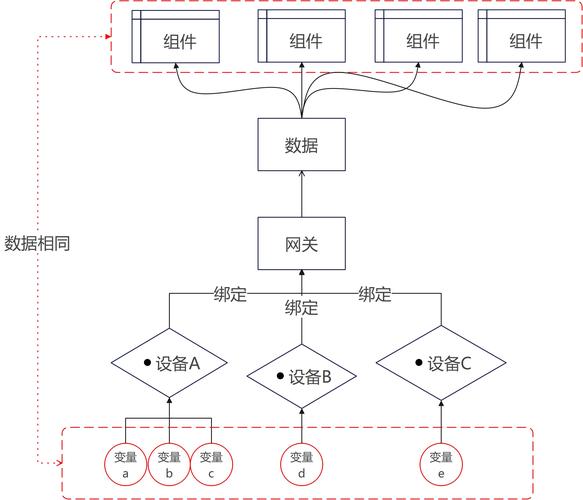

在现代数字化业务中,尤其是涉及会员系统、虚拟商品交易、自动化服务等领域,卡密(卡号和密码)的生成、分发、核销和统计是核心流程之一,而自动卡网(自动化卡密管理系统)的流转节点图表展示,能够帮助企业或开发者直观掌握卡密生命周期,优化流程效率,减少人为错误。

本文将从基础概念、技术实现、图表设计技巧、常见问题及优化方案等多个维度,深入探讨如何高效展示卡密流转节点,并结合实际案例提供可落地的建议。

卡密流转的核心节点解析

在自动卡网系统中,卡密的流转通常包括以下几个关键节点:

-

生成阶段

- 批量生成卡密(随机算法、规则化生成)

- 分类存储(数据库、Excel、API对接)

-

分发阶段

- 人工导出(CSV/TXT文件)

- 自动分发(API对接、机器人推送)

- 第三方平台对接(电商、支付系统)

-

核销阶段

- 用户兑换(输入卡密验证)

- 系统自动核销(状态变更、日志记录)

-

统计与分析

- 使用率统计(已激活/未激活比例)

- 异常检测(重复使用、黑名单卡密)

可视化需求:企业需要一张清晰的流程图或仪表盘,实时监控各环节状态,

- 卡密库存量

- 分发效率(每小时/每日分发量)

- 核销成功率

- 异常告警(如高频尝试、无效卡密)

如何设计高效的卡密流转节点图表?

选择合适的图表类型

不同的业务场景适合不同的图表形式:

- 流程图:适合展示卡密从生成到核销的全链路(如Mermaid、Draw.io工具)。

- 仪表盘:适合实时监控,如使用Grafana、Tableau展示库存、核销率等KPI。

- 时序图:适合分析卡密使用趋势(如24小时内核销高峰)。

示例(流程图):

生成卡密 → 存储至数据库 → 分发至用户 → 核销验证 → 数据统计 关键数据指标可视化

- 库存监控:柱状图展示剩余卡密数量。

- 核销率:折线图显示每日核销趋势。

- 异常检测:热力图标记高频失败请求。

自动化与实时更新

- 通过API对接数据库,实现图表自动刷新(如Power BI实时数据集)。

- 设置阈值告警(如库存低于1000时触发通知)。

实战技巧:优化卡密流转效率

减少人工干预

- 使用Python + Pandas自动化卡密生成与导出。

- 通过Zapier/IFTTT实现卡密自动推送(如邮件、Discord机器人)。

提高核销准确性

- 采用双重验证机制(如卡密+手机号绑定)。

- 记录核销IP、设备指纹,防止恶意刷单。

数据安全与风控

- 加密存储卡密(AES-256)。

- 限制单IP请求频率(如Nginx限流)。

常见问题与解决方案

问题1:卡密被恶意批量盗用

- 解决方案:

- 增加图形验证码(如reCAPTCHA)。

- 启用动态Token(JWT验证)。

问题2:核销延迟导致冲突

- 解决方案:

- 使用数据库事务(如MySQL的FOR UPDATE锁)。

- 采用Redis缓存减少查询延迟。

问题3:图表数据滞后

- 解决方案:

- 改用WebSocket实时推送数据。

- 优化数据库索引,提升查询速度。

未来趋势:AI与区块链的应用

- AI预测:通过历史数据训练模型,预测卡密需求峰值。

- 区块链存证:确保卡密流转不可篡改(如Hyperledger Fabric)。

卡密流转节点的高效可视化不仅能提升管理效率,还能降低运营风险,本文从节点拆解、图表设计、实战优化到未来趋势,提供了系统化的解决方案,无论是初创企业还是成熟平台,均可根据自身需求选择合适的工具与策略,实现卡密管理的智能化升级。

下一步行动建议:

- 评估当前卡密系统的痛点(如人工操作多、核销慢)。

- 选择一款可视化工具(如Grafana、Metabase)搭建监控看板。

- 逐步引入自动化脚本(Python/RPA)减少人工成本。

希望本文能为你提供有价值的参考!如有具体问题,欢迎留言讨论。 🚀

本文链接:https://www.ncwmj.com/news/6234.html