,“守护数字宝藏,链动小铺虚拟商品交易系统通过构建‘铜墙铁壁’式的安全体系,为虚拟资产保驾护航,系统以区块链技术为核心,利用其不可篡改、可追溯的特性,为每一笔交易打上独一无二的安全烙印,从源头上杜绝欺诈与纠纷,平台部署了金融级的多层加密与动态风控机制,实时监控异常行为,如同为数字宝藏配备了全天候的智能守卫,这不仅确保了商品的确权与交易过程的透明可信,更极大地保障了用户资金与数据资产的安全,为买卖双方打造了一个坚不可摧、值得信赖的虚拟商品交易堡垒。”

在数字经济浪潮奔涌的今天,虚拟商品——从游戏道具、数字会员到在线课程、软件序列号——已成为我们数字生活中不可或缺的“宝藏”,而“链动小铺”作为连接买卖双方的桥梁,其系统安全不仅是平台生存的基石,更是守护每一位用户数字资产与信任的核心命脉,一次数据泄露、一笔欺诈交易、一次系统宕机,都可能让精心构建的商业大厦顷刻崩塌。

本文将深入“链动小铺”的幕后,以经验为砖,以分析为瓦,以技巧为浆,共同构筑一套从内到外、从技术到管理的“铜墙铁壁”式安全策略。

基石之固:系统架构与数据安全

万丈高楼平地起,安全的第一道防线深埋于系统架构之中。

纵深防御:不把鸡蛋放在一个篮子里

- 经验之谈:单一的安全措施如同纸糊的窗户,我们必须构建一个多层次、纵深化的防御体系。

- 分析与实践:

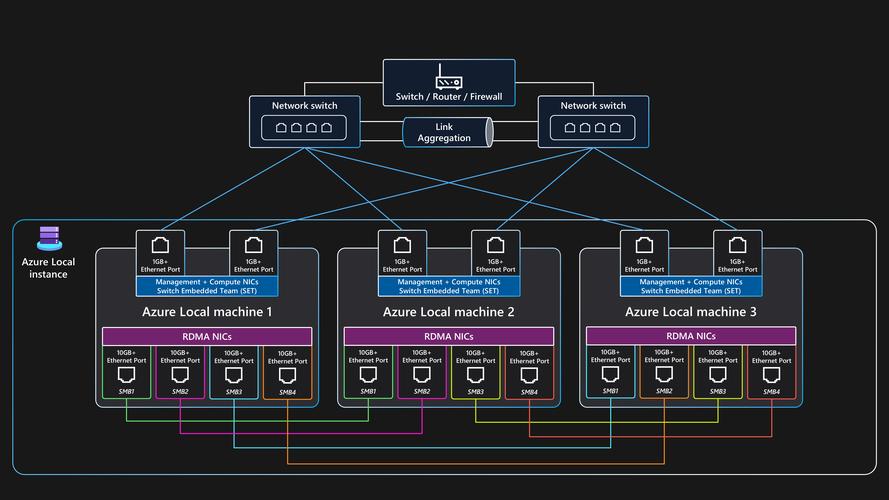

- 网络分层:将系统严格划分为Web前端服务器、应用业务逻辑层、数据库层,各层之间通过防火墙策略进行隔离,确保即使前端被攻破,攻击者也无法直接访问核心数据。

- 微服务架构:采用微服务设计,将用户中心、商品服务、订单服务、支付服务等拆分为独立模块,这样,单个服务的漏洞不会像传染病一样蔓延至整个系统,实现了风险的隔离与可控。

- 最小权限原则:每个服务、每个数据库账户只被授予完成其功能所必需的最小权限,订单服务只能读写订单表,无权访问用户的隐私信息表。

数据生命周期的全程加密

- 经验之谈:数据安全的核心是加密,但加密绝非仅在存储时。

- 技巧与实施:

- 传输中(防窃听):全站强制使用HTTPS(TLS 1.3及以上),确保数据从用户浏览器到服务器端的传输过程中是加密的,防止中间人攻击。

- 存储中(防脱库):

- 敏感信息绝不明文:用户密码必须使用强哈希算法(如Argon2, bcrypt)加盐存储,支付密码、API密钥等则需采用非对称或对称加密(如AES-256)后存储,且密钥由专业的硬件安全模块(HSM)或云服务商密钥管理服务(KMS)管理,与数据库分离。

- 字段级加密:对于极敏感信息(如身份证号),可在应用层进行加密后再存入数据库,即使DBA或数据库被攻破,数据依然安全。

- 备份中(防泄露):所有离线备份数据也必须进行加密,并严格控制备份介质的访问权限。

交易之盾:业务逻辑与反欺诈体系

虚拟商品交易的核心风险在于其“虚拟”属性——无物流、即时交付,这使其成为黑产和欺诈者的温床。

商品交付的“原子操作”

- 问题场景:用户支付成功后,因系统故障未收到商品,或同一商品被重复发放。

- 技巧方案:引入分布式事务或最终一致性方案中的“最大努力交付”模式,将“扣款”与“发放商品”绑定为一个事务性操作,要么同时成功,要么同时失败并自动退款,对于高并发场景,可以利用消息队列(如RabbitMQ, Kafka)确保订单处理的顺序性和可靠性,并通过后台补偿Job来修复极少数异常状态订单。

构建智能反欺诈风控引擎

- 经验之谈:人工审核效率低下,无法应对规模化攻击,必须依靠数据驱动的自动化风控。

- 分析与构建:

- 风险画像:收集并分析用户行为数据,如:注册时间、登录IP/设备指纹、浏览路径、交易频率、金额特征等。

- 规则引擎:建立一套灵活的规则系统。

- “同一IP在1分钟内注册超过5个账号” -> 触发注册限制。

- “新注册账号在5分钟内完成多笔大额虚拟商品购买” -> 暂停交易,转入人工审核。

- “收货地址为已知的恶意邮箱或虚拟号” -> 提高风险等级。

- 机器学习模型:在规则之上,引入机器学习模型(如孤立森林、深度学习异常检测),通过对海量正常和欺诈交易的学习,自动识别出隐蔽、新型的欺诈模式,这是对抗进化中黑产的关键。

- 三方数据联动:接入专业的反欺诈服务,校验手机号、IP、设备等是否存在风险名单中。

虚拟商品本身的防滥用设计

- 技巧:对于序列号、兑换码类商品,严格执行“一次性使用,使用即作废”原则,并记录使用时间、IP等信息,便于追溯,对于可转赠的商品,设置转赠冷却期和次数限制,增加黑产洗钱的难度。

门户之锁:账户与访问控制

用户账户是通往系统的大门,门锁必须足够坚固。

超越“用户名+密码”

- 实践:

- 强密码策略:前端后端同时校验密码复杂度,并强制要求定期更换。

- 多因素认证(MFA):为卖家和高价值买家强制开启MFA,在输入密码后,还需通过手机验证码、认证器App(如Google Authenticator)或生物特征进行二次验证。

- 行为生物识别:悄然分析用户的打字节奏、鼠标移动模式,作为辅助风险判断依据。

会话管理的安全细节

- 魔鬼在细节中:

- 会话超时:设置合理的会话超时时间,防止用户离开后会话被劫持。

- Token安全:使用随机、不可预测的Session ID或JWT Token,关键操作(如修改密码、提现)需重新验证身份。

- 单点登录(SSO)与并发控制:根据业务需要,限制同一账户的并发登录数量,防止账号共享和盗用。

运维之眼:监控、审计与应急响应

安全是一个持续的过程,而非一劳永逸的状态。

全链路可观测性

- 经验:没有监控的系统就是在“裸奔”。

- 实施:搭建集中式的日志平台(如ELK Stack)和监控系统(如Prometheus + Grafana),不仅要监控CPU、内存等硬件指标,更要关注业务安全指标:如每分钟失败登录次数、异常交易量、特定API的调用频率等,设置智能告警,一旦指标异常,立即通过短信、钉钉等方式通知运维和安全团队。

坚不可摧的审计日志

- 分析:审计日志是事后追溯和取证的“黑匣子”。

- 要求:记录所有关键操作,包括但不限于:用户登录/登出、密码修改、商品上下架、订单创建/完成/退款、管理员操作等,每条日志必须包含:谁(Who)、在何时(When)、从何处(Where)、做了什么(What)、结果如何(Result),确保日志本身防篡改。

未雨绸缪的应急响应计划

- 技巧:假定一定会被入侵,关键是如何快速响应和恢复。

- 制定预案:明确不同安全事件(如数据泄露、DDoS攻击、恶意软件)的响应流程、责任人、沟通话术。

- 定期演练:像消防演习一样,定期进行“红蓝对抗”演练,检验预案的有效性,提升团队的实战能力。

- 备份与恢复:定期测试数据恢复流程,确保在灾难发生时,能在可接受的时间窗口内(RTO)将业务恢复至最近的可接受状态(RPO)。

人心之防:安全意识与合规性

技术手段再高明,也难防人心漏洞。

全员安全文化 从CEO到实习生,安全是每个人的责任,定期进行安全意识培训,开展钓鱼邮件演练,让员工深知社会工程的危害,养成良好的安全习惯。

拥抱合规 严格遵守《网络安全法》、《个人信息保护法》等法律法规,进行隐私设计(Privacy by Design),明确告知用户数据收集和使用目的,并获取授权,合规不仅是法律要求,更是赢得用户信任的品牌资产。

为“链动小铺”构建安全策略,是一场永无止境的攻防战,它没有完美的终极方案,只有一个在不断演进、持续优化的动态过程,这套“铜墙铁壁”之术,从坚不可摧的技术架构出发,覆盖了变幻莫测的业务风险,强化了细微之处的访问控制,辅以明察秋毫的运维监控,最终落脚于全员参与的安全文化,唯有如此,我们才能在这个充满机遇与挑战的数字世界里,真正守护好每一份托付于平台的数字宝藏,让交易安心,让信任传递。

本文链接:https://www.ncwmj.com/news/8240.html