** ,发卡网作为在线交易平台,其安全性直接关系到用户数据与资金安全,本文深度解析发卡网安全评估的全流程,涵盖漏洞挖掘、风险分析及系统加固方案,漏洞挖掘阶段通过代码审计、渗透测试等技术手段,识别SQL注入、XSS、CSRF等常见漏洞,并结合逻辑漏洞挖掘潜在风险,随后基于漏洞危害等级(如CVSS评分)进行风险评估,明确优先级,系统加固环节提出多层次防护策略,包括输入过滤、WAF部署、权限最小化、数据加密及日志监控,并强调定期漏洞扫描与应急响应机制的重要性,通过案例说明,验证加固措施对提升系统韧性的有效性,为同类平台提供可落地的安全实践参考。

发卡网为何成为安全焦点?

发卡网(Carding Site)作为数字商品交易平台,近年来在电商、游戏、虚拟服务等领域广泛应用,由于其涉及资金交易、用户数据存储及自动化交付,安全风险极高,黑客攻击、数据泄露、支付欺诈等问题频发,使得发卡网的安全性成为行业关注的核心议题,如何科学评估其安全等级?本文将从技术架构、攻击面、防御策略三个维度深入探讨。

发卡网的安全威胁全景图

常见攻击手段

发卡网面临的安全威胁远超普通电商平台,主要攻击方式包括:

- SQL注入(SQLi):攻击者利用数据库查询漏洞获取用户数据或篡改交易记录。

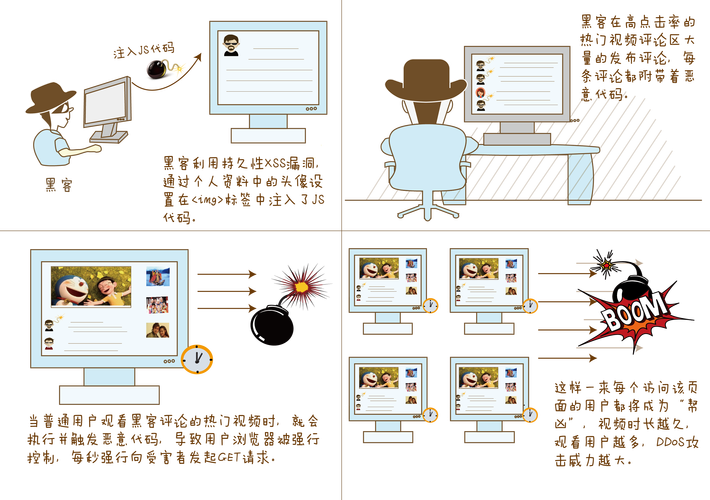

- 跨站脚本(XSS):恶意脚本注入前端页面,窃取用户会话(Session Hijacking)。

- 支付欺诈(Carding & Chargeback):利用黑产信用卡或虚假交易套现。

- 自动化攻击(Bots & Scraping):爬虫批量注册、刷单或撞库攻击。

- 供应链攻击(Malware in Plugins):第三方插件或API被植入后门。

数据泄露的高危性

发卡网存储大量敏感信息,如用户邮箱、支付记录、API密钥等,一旦泄露,不仅影响平台信誉,还可能涉及法律风险(如GDPR、CCPA合规问题)。

安全评估的核心指标

技术架构安全性

- 代码审计:是否使用安全的编程框架(如Laravel、Django而非老旧PHP版本)?

- 加密措施:敏感数据是否采用AES-256或RSA加密?数据库是否脱敏存储?

- API防护:是否限制调用频率(Rate Limiting)?是否采用OAuth 2.0鉴权?

运维与监控能力

- 日志审计:是否记录所有关键操作(如管理员登录、资金变动)?

- 入侵检测(IDS):能否实时识别异常流量(如CC攻击)?

- 备份策略:数据是否异地容灾?能否快速恢复(RTO<1小时)?

业务逻辑安全

- 反欺诈机制:是否集成风控系统(如MaxMind、SEON)识别可疑交易?

- 权限隔离:普通客服能否访问用户支付信息?是否遵循最小权限原则?

- 自动化防护:是否部署验证码(如hCaptcha)或行为分析(如FingerprintJS)?

实战案例:如何攻破一个脆弱的发卡网?

案例1:SQL注入导致数据泄露

某发卡网使用拼接SQL查询:

SELECT * FROM orders WHERE user_id = $_GET['user_id']

攻击者输入 user_id=1 OR 1=1-- 即可导出全表数据。

修复方案:使用预编译语句(Prepared Statements)或ORM框架。

案例2:支付逻辑漏洞

某平台未校验订单状态,攻击者通过篡改HTTP请求重复提现。

修复方案:服务端校验订单唯一性,并采用签名防篡改(如HMAC)。

提升安全等级的关键策略

纵深防御(Defense in Depth)

- 网络层:WAF(如Cloudflare)、DDoS防护。

- 应用层:CSP(内容安全策略)、CORS严格限制。

- 数据层:字段级加密(如Vault)、定期渗透测试。

合规与标准化

- PCI DSS:若涉及信用卡交易,需符合支付行业安全标准。

- ISO 27001:建立信息安全管理体系(ISMS)。

红蓝对抗

- 定期攻防演练:模拟APT攻击,检验应急响应能力。

- 漏洞赏金(Bug Bounty):鼓励白帽黑客提交漏洞。

未来趋势:AI与安全的博弈

随着AI技术的发展,攻击者开始使用深度学习生成钓鱼页面或绕过验证码,而防御方也借助AI进行异常检测(如UEBA),发卡网需动态调整安全策略,避免依赖单一技术。

安全是持续过程,而非一劳永逸

发卡网的安全评估绝非简单的“漏洞扫描”,而需结合技术、运维、业务三方面持续优化,只有将安全融入开发生命周期(DevSecOps),才能构建真正可信的交易生态,对于运营者而言,忽视安全的代价可能是毁灭性的——一次数据泄露足以摧毁多年积累的声誉。

本文链接:https://www.ncwmj.com/news/2204.html