支付回调中的“鬼打墙”现象指因网络延迟、接口超时或系统重试机制导致的重复扣款问题,可能引发用户投诉和资金纠纷,为避免此类问题,建议采取以下措施:1)设计幂等性接口,通过唯一订单号或流水号识别重复请求;2)设置异步对账机制,定期核对支付状态与业务数据;3)引入分布式锁或数据库乐观锁控制并发处理;4)明确回调超时策略,避免无限重试;5)记录完整日志链路便于追溯,同时需建立人工审核通道,及时处理异常订单,平衡系统自动化与风险控制。(148字)

当支付系统开始"鬼畜循环"

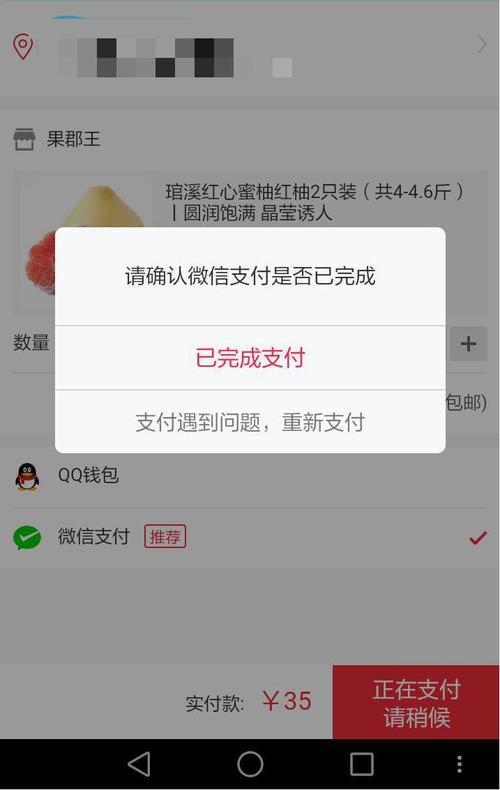

"叮咚——"凌晨3点,你的手机又响了,这已经是今晚第23次收到同一笔订单的支付回调通知,你盯着屏幕上那个熟悉的订单号,感觉它正在对你发出无声的嘲笑,这不是恐怖片,而是许多开发者都遭遇过的"支付回调鬼打墙"现象。

想象一下这样的场景:用户明明只下了一单,支付接口却像着了魔一样反复通知你的系统"钱已到账",更可怕的是,如果你的系统不做防护,可能会因此重复发货、重复开通服务,甚至重复扣款,去年某电商平台就因此损失了上百万——不是被黑客攻击,而是被自己的支付接口"坑"了。

重复回调:支付系统的"慢性病"

重复回调问题就像支付系统的"慢性偏头痛",它不一定会立刻击垮你的系统,但长期发作足以让运维人员崩溃,这种现象的根源通常来自几个方面:

-

网络世界的"疑心病":支付平台担心消息没送达,会像唠叨的家长一样反复确认"你收到了吗?真的收到了吗?"

-

系统的"金鱼记忆":你的服务器可能因为短暂重启或超时,忘记了已经处理过这个回调,于是又乖乖地再处理一次。

-

第三方平台的"甩锅式设计":有些支付接口文档里用小字写着"不保证消息幂等",就像食品包装上那句"图片仅供参考"。

我曾接手过一个社区团购项目,上线第一周就收到了用户投诉:"为什么我买一箱橙子,仓库给我发了三箱?"排查后发现,支付平台的回调机制在网络抖动时会重试5次,而我们的系统毫无防备地全盘接收。

防重设计:给你的系统装上"记忆芯片"

解决这个问题的核心思路很简单:让系统记住已经处理过的回调,但实现方式却有很多讲究,下面介绍几种经过实战检验的方案:

方案1:订单状态守卫法

// 伪代码示例:基于订单状态的防重

public void handleCallback(CallbackRequest request) {

// 1. 根据回调中的订单号查询本地订单

Order order = orderService.getByOrderId(request.getOrderId());

// 2. 如果订单已经是成功状态,直接返回成功

if (order != null && order.getStatus() == PAY_SUCCESS) {

return Response.success("已处理过该订单");

}

// 3. 正常处理业务逻辑

processPayment(order, request);

}

优点:实现简单,符合业务直觉

缺点:依赖订单状态更新的及时性,在高并发时可能有短暂间隙

方案2:回调日志指纹库

# 伪代码示例:基于唯一键的防重

def handle_callback(request):

# 生成回调唯一指纹:平台名+订单号+金额+时间戳

callback_id = f"{request.platform}_{request.order_no}_{request.amount}_{request.timestamp}"

# 尝试写入Redis,设置过期时间

if not redis.setnx(callback_id, "processed", ex=24*3600):

return {"code": 200, "msg": "重复回调已忽略"}

# 正常处理业务

process_business(request)

优点:不依赖业务状态,纯技术层解决

缺点:需要维护额外的存储,时间戳精度可能引发问题

方案3:数据库唯一约束盾牌

-- 建表时添加唯一约束

CREATE TABLE payment_callbacks (

id BIGINT PRIMARY KEY,

platform VARCHAR(32) NOT NULL,

order_no VARCHAR(64) NOT NULL,

callback_time DATETIME NOT NULL,

UNIQUE KEY uk_platform_order (platform, order_no)

);

优点:数据库层面绝对防重

缺点:需要设计良好的冲突处理机制

进阶技巧:给防护网加上"缓冲层"

在实战中,单纯依赖一种方案往往不够,我推荐采用组合防护策略:

-

前端防御:在支付成功跳转页用JavaScript禁用重复提交按钮,虽然简单但能拦截80%的误操作。

-

异步校验:处理完回调后,主动向支付平台查询订单状态确认,适合对资金安全要求高的场景。

-

延时核对:设置定时任务,每小时核对支付平台账单与本地记录,这是最后的安全绳。

某金融项目我们就采用了"Redis指纹+数据库唯一键+对账任务"三道防线,将重复处理率从1.2%降到了0.0001%。

那些年我们踩过的坑

在实施防重方案时,有几个"暗礁"需要特别注意:

-

时间戳陷阱:不同系统间时间不同步可能导致指纹失效,建议使用支付平台返回的时间而非本地时间。

-

金额比较的玄学:有的平台回调金额是"100.00",有的是"100",字符串比较会失败,记得统一处理。

-

状态机的混乱:订单状态流转要设计严谨,避免"已支付"状态能被重复更新的漏洞。

-

日志的救赎:无论采用哪种方案,详细记录回调处理日志都是必须的,这是事后排查的唯一依据。

写给不同角色的行动指南

给开发者的快速自查清单:

- [ ] 是否每次回调都校验了签名?

- [ ] 关键业务操作是否有防重机制?

- [ ] 是否考虑了分布式环境下的并发问题?

- [ ] 是否有完整的回调处理日志?

- [ ] 是否实现了定期对账功能?

给产品经理的灵魂拷问:

- 当发生重复回调时,用户体验应该如何设计?

- 是静默处理还是通知用户?

- 资金类操作和多发货哪个更不可接受?

给运维人员的监控要点:

- 设置回调频率异常告警

- 监控重复回调率指标

- 准备应急人工处理流程

防重设计的哲学思考

支付防重问题本质上是对系统确定性的追求,在分布式系统的混沌中,我们需要创造确定性的"岛屿",好的防重设计应该像精密的瑞士钟表——每个零件都知道自己的职责,即使外力干扰也能保持准确。

正如计算机科学家Leslie Lamport所说:"分布式系统就是这样一个系统,其中你甚至无法确定自己电脑的故障会导致其他电脑无法正常工作。"支付防重机制就是我们对抗这种不确定性的武器之一。

下次当你设计系统时,不妨多问一句:"如果这个消息被重复发送100次,会发生什么?"答案会让你成为更优秀的工程师。

本文链接:https://www.ncwmj.com/news/4373.html