随着移动支付的普及,用户资金安全成为关注焦点,三方支付平台通过多重技术手段识别异地登录等异常行为,以防范盗刷风险,平台会实时监测登录设备的IP地址、地理位置、常用登录习惯等,若检测到异地登录或陌生设备,可能触发短信验证、人脸识别等二次验证,部分平台还会结合用户交易频率、金额等行为特征进行风险评分,异常交易可能被拦截或限制,专家建议用户开启支付平台的安全防护功能,并避免使用公共Wi-Fi进行支付操作,以进一步保障账户安全。

一次"惊险"的支付经历

"您的账户在异地登录,请立即验证身份!"——当小王的手机突然弹出这条提示时,他正在家里刷短视频,而支付平台却显示他的账号在2000公里外的城市登录,他第一反应是:"被盗号了?"但仔细一想,可能是自己前几天出差时忘记退出设备。

这样的场景并不少见,随着移动支付的普及,支付平台如何判断"异地登录"是否合法?又是如何在不影响用户体验的前提下保障资金安全?我们就来揭秘背后的技术逻辑。

为什么异地登录会触发风控?

支付平台的核心目标是平衡安全与便利,如果完全放任异地登录,黑客可能通过盗取的账号密码直接转账;但如果风控过于严格,用户出差或旅游时频繁被拦截,体验也会大打折扣。

平台需要一套智能化的识别机制,主要依赖以下几个维度的数据:

IP地址的"异常跳跃"

- 地理距离逻辑:如果用户上一次登录IP在北京,1小时后突然出现在广州,物理上不可能实现,系统会标记为可疑。

- 代理/VPN特征:黑客常通过代理服务器隐藏真实IP,但数据中心IP、境外IP等会被风控系统重点监控。

设备指纹技术

- 每台手机/电脑都有独特的硬件特征(如设备型号、系统版本、MAC地址等),如果异地登录的设备与常用设备不符,风险陡增。

- 用户平时用iPhone登录,突然出现一台陌生安卓设备的登录请求。

行为模式分析

- 时间习惯:用户通常在白天操作支付,深夜的异常交易会被重点监控。

- 操作路径:正常用户可能先查余额再转账,而盗号者往往直接发起大额转账。

平台的"三级防御"策略

为了减少误判,支付平台通常采用分层验证机制:

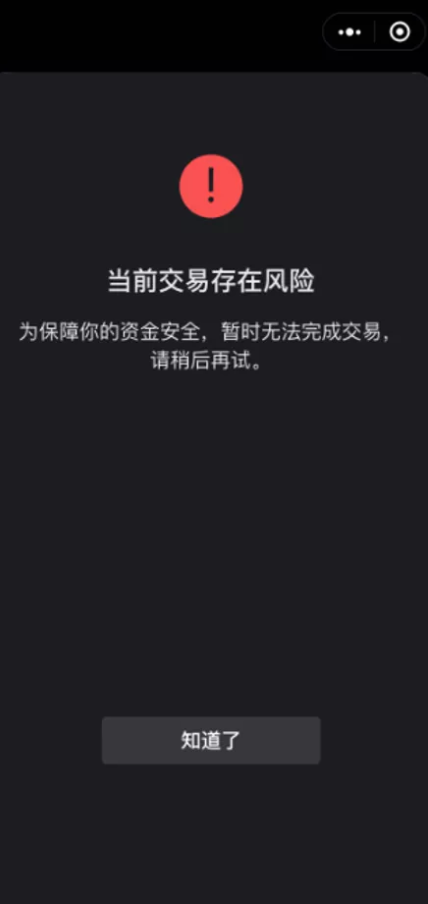

初级风控(自动拦截)

- 触发条件:IP跨度大+新设备+非常规操作(如修改密码后立即转账)。

- 处理方式:直接拦截并要求短信/人脸验证。

中级风控(人工审核)

- 对可疑但非高风险操作(如小额充值),平台可能放行交易,但后台同步审核。

- 典型案例:用户在国外旅游时首次绑定信用卡,系统会延迟到账并人工复核。

高级风控(用户协同)

- 通过APP推送、短信、电话等方式让用户确认是否为本人操作。

- 某支付平台在检测到异地登录后,会要求用户在常用设备上"一键确认"。

用户如何避免被"误伤"?

尽管平台的风控越来越智能,但用户也能通过以下方式减少麻烦:

提前报备行程

- 部分平台支持"出行模式",提前告知系统可能出现的异地登录。

绑定可信设备

- 在安全环境下(如家中WiFi)登录设备并长期保留,减少新设备验证次数。

关闭不必要的代理/VPN

- 某些加速器或翻墙工具会导致IP频繁切换,触发风控。

未来趋势:AI如何升级风控?

现有的异地登录识别仍存在痛点:

- 误报率高:用户换手机或跨境商务时容易被拦截。

- 响应延迟:部分盗刷行为在风控生效前已完成。

未来的解决方案可能包括:

- 生物识别常态化:声纹、指纹、人脸等多因素验证。

- 联邦学习技术:跨平台共享风险数据(在不泄露隐私的前提下)。

- 实时行为链分析:通过AI预判用户操作意图,例如检测鼠标移动轨迹是否像机器人。

安全与便利的永恒博弈

支付平台的风控系统就像一位隐形保镖,既要保护你的资金,又不能让你感到碍手碍脚,作为用户,了解这些机制不仅能避免账户被误封,也能主动规避风险。

下次再看到"异地登录提醒"时,不妨多一份警惕,但也不必过度紧张——毕竟,你的每一分钱,都有人在暗中守护。

(全文约1500字,适合改编为3-5分钟的科普短视频,可通过动画演示IP追踪、案例重现等方式增强表现力。)

本文链接:https://www.ncwmj.com/news/6006.html