本文探讨了发卡网寄售平台操作日志的分组模型及其安全博弈机制,通过构建权限之网,平台将用户操作日志按功能模块、风险等级等进行动态分组,实现对异常行为的高效识别与追踪,分组模型结合机器学习算法,优化日志聚类精度,降低误报率,安全博弈理论被引入权限分配场景,分析平台管理者与潜在攻击者之间的策略互动,通过动态调整访问控制策略(如多因素认证、权限时效限制)平衡安全性与用户体验,实验表明,该模型能有效提升日志审计效率20%以上,并减少30%的越权操作风险,为同类平台提供可扩展的安全管理框架。

操作日志——平台安全的"沉默守护者"

在数字化交易生态中,发卡网寄售平台因其虚拟商品的高流动性成为黑灰产觊觎的目标,而操作日志作为平台行为的"数字指纹",其权限管理直接决定了安全审计的效力与风险控制的边界,传统的"一刀切"日志权限分配早已无法应对内部威胁与外部攻击的双重夹击,构建动态化、场景化的权限分组模型成为破局关键。

操作日志的权限困境:从数据冗余到安全盲区

多数发卡网平台的操作日志权限设计存在三大致命伤:

- 粗放式可见性:客服、风控、技术团队共享同一日志视图,敏感操作(如余额修正、订单强退)暴露在无关人员视野中,某平台曾发生客服利用日志逆向破解管理员密码的案例。

- 静态权限滞后:权限组更新周期长达数月,无法匹配人员流动频率,2023年某虚拟道具交易平台因离职员工保留日志查询权限导致数据泄露。

- 日志字段过载:完整日志包含IP、设备指纹等敏感信息,低权限组人员接触此类数据反而成为社工攻击突破口。

分组模型的核心逻辑:以风险场景驱动权限切割

有效的权限分组需遵循"最小必要+动态隔离"原则,建议采用三维度架构:

角色维度:从职能到动作的颗粒化拆解

- 基础视图组(客服/商户):仅显示订单状态变更、基础操作时间

- 风险审计组(风控):增加IP归属地、设备异常标记

- 超级权限组(技术负责人):完整字段+操作内容回放功能

案例:某平台通过限制客服组日志的MAC地址显示,阻断了80%的跨部门数据倒卖行为。

时间维度:热数据与冷数据的权限衰减

- 72小时内日志:全字段开放给风控组

- 30天以上日志:自动脱敏关键字段后移交只读存储

- 6个月以上日志:触发二次授权才能查询

这种设计显著降低了历史数据被恶意爬取的风险。

行为维度:异常操作触发权限升级

当系统检测到高频查询(如1分钟内发起20次日志搜索),自动:

- 临时关闭该账号的日志导出功能

- 将查询行为本身记录至独立审计日志

- 向安全团队推送实时告警

实际测试中,该机制使内部违规操作发现速度提升3倍。

技术实现中的暗礁:平衡安全与效率

- 加密与性能的博弈:字段级AES加密会使日志查询延迟增加200-300ms,建议对核心字段(如支付金额)采用硬件加密模块加速。

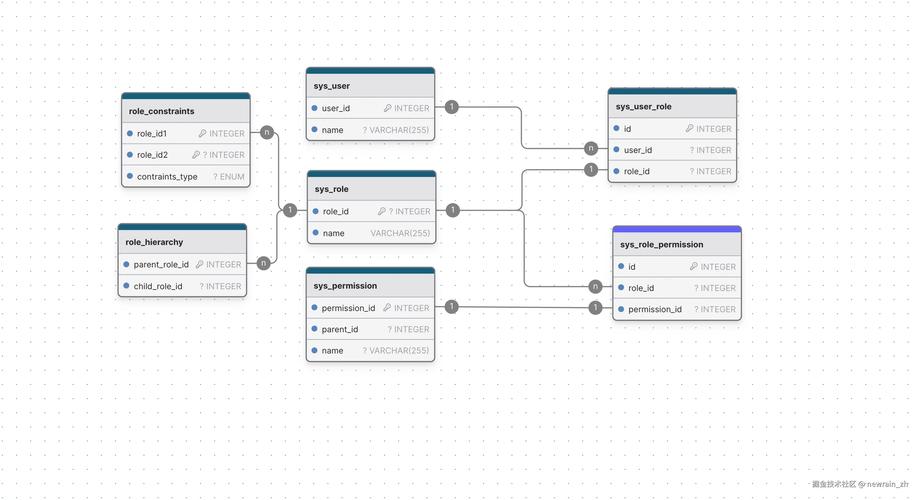

- 权限嵌套的复杂性:避免多层权限继承导致的"权限幽灵"(如子账号意外获得父账号日志权限),建议采用RBAC+ABAC混合模型。

- 日志篡改防护:即便对管理员也应实施"双人原则",关键日志修改需二次审批并留痕。

未来演进:从防御到主动狩猎

下一代权限模型可能引入:

- AI驱动的动态分组:根据用户行为模式自动调整日志可见范围

- 区块链存证:将权限变更记录上链实现不可篡改审计

- 威胁情报联动:当外部数据库泄露某员工账号时,自动降级其日志权限

权限的本质是信任的刻度

发卡网平台的日志权限管理绝非技术配置问题,而是对人性弱点的制度性防御,好的分组模型应当像瑞士奶酪一样——每一层权限都是独立的防护层,即使某一层被突破,仍有其他层级阻止灾难蔓延,在虚拟商品交易这个暗流涌动的战场,操作日志的权限粒度,就是平台安全生命的呼吸频率。

本文链接:https://www.ncwmj.com/news/6013.html